-

Cos'è una checklist per la verifica della gestione delle patch?

-

Checklist per la verifica della gestione delle patch: dieci passi importanti

-

Come evitare i tempi di inattività durante l'aggiornamento dei sistemi aziendali

-

Decidere gli strumenti software per la checklist di verifica della gestione delle patch

Cos'è una checklist per la verifica della gestione delle patch?

La gestione delle patch consiste nella scansione di computer, dispositivi mobili o altre macchine in rete alla ricerca di aggiornamenti software mancanti, noti come "patch", e nel risolvere il problema distribuendo le patch in un momento stabilito. Le patch sono necessarie per garantire che i sistemi funzionino correttamente e che siano aggiornati e protetti contro le vulnerabilità di sicurezza e i bug presenti nel software.

A causa dell'importanza della gestione delle patch, è estremamente importante, per un'azienda, eseguire regolarmente audit interni di gestione delle patch per valutare il successo del proprio programma di gestione delle patch. La cosa migliore è eseguire questi audit in modo sistematico, seguendo una serie di passaggi elencati in una checklist, per garantire una verifica completa e approfondita.

Checklist per la verifica della gestione delle patch: dieci passi importanti

La checklist per la verifica della gestione delle patch può variare a seconda delle dimensioni e delle risorse di un'organizzazione, ma il punto principale è che gli aggiornamenti non devono essere installati non appena sono disponibili. Al contrario, devono seguire un processo stabilito dall'organizzazione. Questo approccio orientato al processo renderà più facile seguire alcune delle migliori pratiche di gestione delle patch.

-

Creare un inventario di tutte le risorse di rete

Un'azienda può avere centinaia di asset, tra cui server, workstation, PC, versioni del sistema operativo, applicazioni di terze parti e dispositivi per l'accesso remoto. Il primo passo consiste nel creare un inventario di tutte le risorse, in modo da conoscere le dimensioni dell'operazione di applicazione delle patch. Un inventario completo delle risorse individua ciò che si possiede, in modo da sapere cosa deve essere aggiornato e cosa no.È necessario disporre dei dati di ogni sistema, comprese informazioni quali l'hostname, l'ubicazione, l'indirizzo IP, l'indirizzo MAC, il sistema operativo e la versione corrente. Anche se le informazioni possono essere raccolte manualmente, esistono strumenti automatizzati di gestione delle patch che effettuano una la scansione della rete e che sono in grado di fornire un inventario completo di tutte le risorse di rete e di fornire gli aggiornamenti necessari. L'inventario deve essere aggiornato regolarmente come parte integrante del processo di gestione delle patch.

-

Stabilire priorità nell'applicazione delle patch

Le risorse devono essere classificate in base alla vulnerabilità e ai rischi. Qual è l'impatto per l'azienda se un particolare dispositivo va fuori servizio? Questo dispositivo ha bisogno di una patch immediata o si può attendere il completamento di una distribuzione standard (che potrebbe richiedere settimane)? Tra le informazioni contenute in un determinato dispositivo sono presenti dati sensibili (come ad esempio i numeri di previdenza sociale o i dati privati dei pazienti)? Il dispositivo è utilizzato per operazioni aziendali critiche, come l'elaborazione dei pagamenti? Fornisce il "volto pubblico" di un'azienda, come il sito web principale?Stabilire chi ha l'autorità di decidere l'urgenza delle attività di patch, oltre a condurre revisioni delle vulnerabilità e dell'esposizione dei sistemi è fondamentale. L'esame dell'urgenza deve stabilire se è necessario intervenire immediatamente con una patch o con un workaround o se si può attendere.

-

Creare una politica di gestione delle patch

Una politica di gestione delle patch ben documentata aiuta l'azienda a proteggersi dai virus e dalle falle nella sicurezza. La politica deve documentare chi è responsabile del processo di gestione delle patch, cosa deve essere aggiornato, quando e come. La politica deve includere un processo formale per la distribuzione delle patch, ma deve essere sufficientemente adattabile per soddisfare esigenze specifiche e immediate. Crea un modello che il personale IT deve seguire, ma fornisce anche flessibilità se si verificano problemi durante il processo di distribuzione delle patch.

Oltre alla distribuzione delle patch, una politica di gestione delle patch deve anche:

- Gestire i casi in cui una patch non è disponibile. Includere i dettagli di ciò che il team di sicurezza deve fare quando un'applicazione o un componente del sistema operativo richiede una patch, ma essa non è ancora disponibile.

- Adottare un approccio rigoroso. Anche le applicazioni non collegate al sistema operativo devono essere aggiornate, perché possono rappresentare un rischio per la sicurezza. È fondamentale assicurarsi che nessuna applicazione venga trascurata durante il processo di gestione delle patch.

- Stabilire le tempistiche. La politica di gestione delle patch deve elencare i tempi operativi per il team di gestione delle patch. La politica deve includere notifiche agli utenti quando possono aspettarsi riavvii dei loro dispositivi o quando non possono utilizzarli per qualche tempo durante il processo di distribuzione delle patch.

-

Monitorare lo stato delle patch di tutte le applicazioni.

Occorre essere sempre aggiornati sulle nuove patch. Il modo più semplice per farlo è utilizzare una soluzione che monitora la rete e invia una notifica automatica quando sono disponibili delle patch. Se il budget è limitato, un'altra possibilità è quella di tenere traccia delle applicazioni utilizzate e controllare periodicamente i rispettivi siti web per verificare la presenza di aggiornamenti.

La politica deve includere anche il monitoraggio degli eventi correnti (non sempre viene rilasciata una patch non appena una vulnerabilità viene resa nota) e dovrebbe anche includere una procedura per la valutazione delle patch di emergenza

-

Testare sempre le patch

Le patch sono progettate per funzionare bene in modo isolato, ma nel mondo reale ogni computer ha installati vari tipi di software diversi. Ciò significa che esiste sempre la possibilità di incompatibilità tra una patch e altri software. Quando si distribuiscono le patch senza averle testate adeguatamente, si rischia che una di esse vada in conflitto, causando problemi all'intera azienda.

Le patch vanno testate in un ambiente simile a quello di produzione. Occorre esaminare le descrizioni delle patch in modo che l'ambiente di test possa includere qualsiasi problema noto. È una buona idea testarle su un piccolo gruppo di computer prima di applicarle all'intera rete. Esaminare i riavvii del sistema durante i test, in modo che i riavvii imprevisti dopo l'implementazione della patch non influiscano sulle normali operazioni aziendali.

-

Documentare tutte le attività

La documentazione è essenziale nel caso in cui si verifichino problemi di distribuzione delle patch, dopo aver effettuato i test iniziali. L'accesso alla documentazione di configurazione, compresi gli schemi e gli elenchi di inventario, e alle nuove funzionalità introdotte dall'aggiornamento, deve essere limitato al personale autorizzato.. -

Distribuire le patch

Come già menzionato, la politica deve includere notifiche agli utenti quando possono aspettarsi riavvii dei loro dispositivi o quando non possono utilizzarli per qualche tempo durante il processo di applicazione di una patch. Le patch possono essere applicate a tutta l'azienda solo se non sono stati riscontrati problemi durante la fase di test.La sfida più grande è quella di non interrompere il processo produttivo. Se il budget lo consente, è opportuno adottare strumenti di gestione delle patch automatizzati per la distribuzione e la manutenzione delle patch, scegliendo il più adatto alle dimensioni e alla complessità dell'operazione di applicazione delle patch.

-

Verificare la distribuzione delle patch

Effettuare sempre una verifica della gestione delle patch per valutare cosa è accaduto e identificare i problemi che richiedono un intervento correttivo. Analizzare i log e le eccezioni e verificare formalmente che tutte le distribuzioni di patch siano avvenute correttamente. Monitorare eventuali problemi di compatibilità o di prestazioni. -

Preparsi ai disastri

Preparare una procedura di ripristino d'emergenza, compresi i dettagli su come rimuovere le patch problematiche o su cosa deve fare il team se non è possibile ripristinare una versione precedente. Creare un piano di rollback che consente di eliminare immediatamente le patch e tornare allo stato precedente. Anche in questo caso, è necessario esaminare gli strumenti di gestione delle patch che possono essere fondamentali per il corretto rollback. -

Generare rapporti sulle patch Documentare le attività di patching per dimostrare il rispetto delle normative e per garantire la trasparenza. Una reportistica efficace può anche aiutare il team a individuare potenziali problemi futuri. Creare documentazione e report dettagliati sul download, il test e l'installazione delle patch per l'audit e il rispetto delle norme.

Una volta che l'azienda ha completato questi passaggi, dovrebbe essere più facile rispettare la checklist. Ogni volta che la si utilizza occorrerebbe anche includere l'esame di macchine potenzialmente obsolete, una revisione delle politiche e la decisione se alcune eccezioni a esse sono ancora necessarie.

Come evitare i tempi di inattività durante l'aggiornamento dei sistemi aziendali

I tempi di inattività possono essere costosi, quindi è importante attuare misure preventive prima di aggiornare un server. L'elenco che segue non è esaustivo, ma fornisce molti suggerimenti su come ridurre al minimo i tempi di inattività e garantire la continuità operativa.

-

Avere dei backup

È meglio non eseguire aggiornamenti di rete finché non si ha la certezza che esiste un backup verificato. Esaminare regolarmente i backup delle macchine fisiche e virtuali per verificare se sono utili per un ripristino. Gli aggiornamenti possono fallire, quindi è bene utilizzare le tecnologie di clonazione dei dischi o le immagini dei dischi per poter eventualmente ripristinare i dati e la configurazione di un server. -

Monitorare attentamente le macchine prima e dopo l'aggiornamento

Monitorare i server per individuare eventuali problemi prima che vadano in errore. È utile disporre di una soluzione di monitoraggio della rete che fornisce avvisi su eventi insoliti, come un elevato utilizzo della CPU o della memoria o un improvviso riavvio automatico del server. Dopo l'aggiornamento, occorre monitorare gli eventi critici come i log, i rapporti di errore e le operazioni di backup. Controllare periodicamente altri dispositivi come switch, workstation e firewall per verificare che le impostazioni siano corrette. Queste attività possono essere automatizzate grazie ai software di gestione della rete e dell'inventario. -

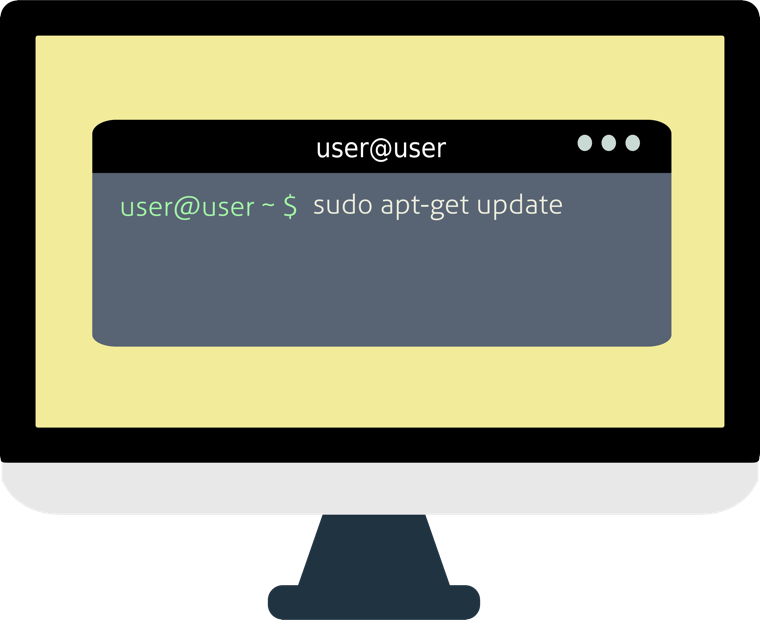

Non fidarsi... verificare

Controllare il sistema operativo eseguendo una verifica rapida del sistema da aggiornare per verificare la compatibilità. Inoltre, confermare che il dispositivo supporta l'aggiornamento. È meglio aprire fisicamente il dispositivo per verificare se il server distribuito funzionerà con l'aggiornamento. Infine, non dare per scontate le capacità plug-and-play. Verificare che il componente del dispositivo sia presente nell'elenco di compatibilità hardware del fornitore del sistema operativo. -

Effettuare gli aggiornamenti un passo alla volta e non tutti insieme

Anche se in apparenza ridurre al minimo i riavvii del server sembra una buona idea, è meglio non eseguire più aggiornamenti simultanei. Che si tratti di aggiungere dischi, sostituire la memoria o installare nuove schede, la strada più sicura è quella di eseguire queste operazioni una alla volta. Se si verifica un problema, può essere difficile isolare la modifica responsabile dell'errore se le modifiche sono state applicate tutte insieme. -

Documentare cosa viene fatto

Dopo aver aggiornato un server, aggiornare la documentazione con informazioni quali il componente aggiornato, il produttore, il fornitore, i numeri d'ordine, i numeri di serie e le informazioni sulla garanzia e sull'assistenza. Inoltre, occorre documentare le procedure operative e renderle facilmente accessibili ai dipendenti per evitare tempi di inattività dovuti a errori umani. -

Creare un piano di disaster recovery dettagliato

Un piano di disaster recovery ben realizzato, grazie al quale il personale sa esattamente cosa fare in caso di emergenza, è fondamentale per ridurre al minimo i tempi di inattività. Alcune aziende dispongono di un data center secondario, in modo che se il sito principale va in errore, quello secondario mantiene tutti i sistemi in funzione. Altre utilizzano il backup dei dati e i servizi cloud per evitare la perdita permanente dei dati e per aiutare l'organizzazione a riprendersi rapidamente da un disastro

Decidere gli strumenti software per la checklist di verifica della gestione delle patch

Negli ultimi anni sono emersi strumenti di gestione automatizzata delle patch per aiutare il lavoro degli amministratori e migliorare l'efficienza complessiva del download e dell'installazione delle patch sui diversi dispositivi. Grazie ad essi le aziende possono aggiornare tutti i propri endpoint con le patch più recenti, con poca interazione umana, indipendentemente dalle specifiche hardware e dalla posizione geografica.

Come scegliere il software di gestione delle patch giusto, visto il gran numero di strumenti oggi disponibili? Ecco alcune funzionalità che dovrebbero essere presenti in ogni buon software di gestione delle patch automatizzato:

-

Deve funzionare su diverse piattaforme e sistemi operativi, compresi i sistemi operativi Microsoft®, MAC OS X® e Linux®, Amazon Web Services (AWS), altre piattaforme cloud e applicazioni di terze parti

-

Deve eseguire una scansione dell'intera rete per identificare le patch mancanti tra i diversi software

-

Deve scaricare le patch direttamente dai siti dei fornitori

-

Deve includere funzionalità di test e distribuzione delle patch

-

Deve includere report dettagliati per dare agli amministratori un'idea completa delle patch mancanti, scaricate, testate e installate

-

Deve essere facile da installare su tutti i dispositivi, come desktop, laptop e server

-

Può essere facilmente integrato con la gestione automatizzata delle patch per risparmiare tempo

-

Deve poter generare report sullo stato di ogni aggiornamento e statistiche sulle installazioni e gli aggiornamenti delle patch a scopo di audit

Blog

La migliore strategia di gestione delle patch per il 2019

Scopri i sei passi necessari per implementare una strategia di gestione delle patch efficace.

Soluzioni di gestione automatizzata delle patch

Scopri come le soluzioni di gestione automatizzata delle patch sono parte integrante del programma di gestione delle vulnerabilità.

GFI LanGuard per la gestione delle patch

Scopri perché migliaia di amministratori IT in tutto il mondo utilizzano GFI LanGuard per scansionare le reti alla ricerca di vulnerabilità, automatizzare l'applicazione delle patch e rispettare le normative.

Guida passo-passo di GFI LanGuard

Questa guida passo-passo ti spiega come mantenere una rete sicura e conforme alle normative con un impegno minimo da parte del dipartimento IT.

Prova GFI LanGuard gratuitamente

Scarica una versione di prova di 30 giorni di GFI LanGuard che include la gestione delle patch per Windows®, Mac OS® e Linux®.

Funzionalità di GFI LanGuard

Approfondisci la conoscenza del prodotto grazie a questa ampia libreria di video e informazioni.

Come distribuire le patch mancanti con GFI LanGuard

Guarda questo video e scopri come distribuire rapidamente e facilmente le patch mancanti con GFI LanGuard.

Related Posts

15 ott 2023

Everything You Need to Know: NIS2 and Healthcare Data Security

Explore the essentials of NIS2 compliance in the healthcare sector and uncover how NIS2 standards are crucial for protecting patient data amidst the growing digital threats. We also introduce how tools like GFI LanGuard can aid in navigating the compliance pathway, making the journey toward enhanced data security more straightforward for healthcare providers.

4 ott 2023

Your Guide to GFI AppManager’s General Availability: Join Our Upcoming Webinar

Dive into the capabilities of the GFI AppManager in our upcoming launch webinar. We'll be unveiling all its groundbreaking features and showcasing a live demonstration of this revolutionary cloud platform. Register now to explore how GFI AppManager is set to redefine IT management and secure your spot in the session.

28 ott 2019

Conformità alle norme di sicurezza e gestione delle patch

Scopri perché molti enti governativi e associazioni di settore hanno imposto norme stringenti sulla gestione delle patch e come puoi rispettarle con facilità.

14 ago 2019

Software e strategie di gestione delle patch per Linux

Scopri le sfide uniche della gestione delle patch in Linux

14 ago 2019

In cosa consiste la gestione delle patch?

Scopri in cosa consiste la gestione delle patch e perché è importante per la sicurezza dei tuoi dati.

14 ago 2019

Migliori pratiche di gestione delle patch di Windows

Migliora la sicurezza risolvendo le vulnerabilità dei software e dei sistemi operativi Microsoft