Was ist Traffic Shaping?

Traffic Shaping ist eine Methode zur Verwaltung der Bandbreite, die den Fluss bestimmter Arten von Netzwerkpaketen begrenzt, die ein Unternehmen als weniger wichtig erachtet, während es den als wichtiger erachteten Datenverkehrsströmen Priorität einräumt. Beim Traffic Shaping werden Datenklassifizierung, Richtlinienregeln, Quality of Service, Warteschlangen und andere Techniken eingesetzt, um eine ausreichende Netzwerkbandbreite für Sprach- und andere zeitkritische Anwendungen zu gewährleisten.

Traffic Shaping begrenzt die Nutzung des Bandbreitenflusses durch eine Anwendung, um den geschäftsbezogenen Netzwerkverkehr zu optimieren. Die Regulierung des Flusses in ein Netzwerk wird als Bandbreitendrosselung bezeichnet, während die Kontrolle des Flusses nach außen als Ratenbegrenzung bekannt ist. Traffic Shaping hat in der Regel eine festgelegte Informationsrate (CIR), die in Bits pro Sekunde (bps) gemessen wird. Nicht benötigter Verkehr, der die durchschnittliche Bitrate überschreitet, wird gepuffert.

Eine typische Traffic Shaping-Strategie besteht darin, alle Pakete in einem Puffer zu speichern, um sie zu verarbeiten, wenn sie beim Packet Shaper ankommen. Die Pakete mit der höchsten Priorität werden dann sofort übertragen, während weniger wichtige Pakete weiterhin gepuffert werden. Manchmal werden beim Traffic Shaping ankommende Pakete einfach verworfen, sobald der Puffer voll ist.

Zwei weitere Methoden des Traffic Shapings sind:

-

Anwendungsbasiertes Traffic Shaping. Fingerprinting-Tools werden verwendet, um die mit einem Datenpaket verknüpfte Anwendung zu ermitteln - dann werden Traffic Shaping-Richtlinien angewendet.

-

Routenbasiertes Traffic Shaping. Viele Anwendungsprotokolle verwenden Verschlüsselung, um anwendungsbasiertes Traffic Shaping zu umgehen. Diese Methode hindert Anwendungen daran, Traffic Shaping-Richtlinien zu umgehen, indem sie die Quell- und Zieladressen des vorherigen Pakets untersucht.

Insgesamt kann Traffic Shaping als ein Kompromiss betrachtet werden, bei dem ein Unternehmen einem niedrigeren Leistungsstandard für Datenverkehr mit niedriger Priorität zustimmt, um eine höhere Leistung und Stabilität für Datenverkehr mit hoher Priorität zu erhalten.

Warum sollten Unternehmen Traffic Shaping nutzen?

Traffic Shaping wird von Unternehmen aus vielen Gründen eingesetzt:

-

Es priorisiert zeitkritische Daten und verzögert den übrigen Datenverkehr nur kurz - mit wenigen negativen Folgen.

-

Geschäftskritischer Datenverkehr wird gegenüber anderem Datenverkehr priorisiert

-

Unwichtiger Datenverkehr kann die Netzwerkschnittstellen überlasten und zu Verzögerungen, Jitter und Paketverlusten bei Echtzeit-Sprachstreams führen.

-

Es reserviert Bandbreite für Sprachübertragungen, so dass die Pakete in der richtigen Reihenfolge und in Echtzeit ankommen - sonst macht ein Gespräch keinen Sinn

Außerdem ist die Erweiterung der Bandbreite teuer. Eine unzureichende Netzwerkbandbreite verlangsamt die Geschwindigkeit, mit der Geschäfte erledigt werden. Die nicht ganz so verborgene Wahrheit ist, dass ein beträchtlicher Teil des Netzwerkverkehrs eines Unternehmens für die private Nutzung durch die Mitarbeiter bestimmt ist: private E-Mails, Facebook, YouTube und andere soziale Medien. Traffic Shaping hilft, Benutzer davon abzuhalten, unwichtige, bandbreitenintensive Anwendungen zu nutzen - insbesondere während der Hauptgeschäftszeiten.

Traffic Shaping trägt dazu bei, dass geschäftskritische Anwendungen und Daten über die notwendige Bandbreite verfügen, um effizient zu arbeiten.

Letztendlich trägt Traffic Shaping dazu bei, ein höheres Leistungsniveau zu garantieren, eine bessere Servicequalität (QoS) zu gewährleisten, die Latenz zu verbessern, die nutzbare Bandbreite zu optimieren und die Investitionsrendite (ROI) zu erhöhen.

Erfolgreiches Traffic Shaping mit Softwarelösungen

Die Implementierung von Traffic Shaping bedeutet in der Regel den Kauf und die Implementierung eines oder mehrerer Software-Tools. In der Regel ist das Tool Teil einer größeren Softwarelösung, die Traffic Shaping zusammen mit anderen netzwerkbezogenen Prozessen bietet. Ein Unternehmen kann zum Beispiel eine Komponente seines Netzwerks ersetzen, z.B. eine Firewall, und das Produkt, das es in Betracht zieht, behauptet, dass es auch Traffic Shaping bietet. Oberflächlich betrachtet klingt das verlockend - Sie kaufen ein Produkt und erhalten mehrere Vorteile. Aber manchmal ist die Lösung nicht sehr flexibel, was zu Supportproblemen und schlechtem Service führt.

Im Folgenden finden Sie fünf Merkmale, auf die ein Unternehmen achten sollte, wenn es Softwarelösungen für Traffic Shaping in Betracht zieht:

-

Logische Trennung der Bandbreiten

Die Möglichkeit, den Datenverkehr logisch in mehrere Buckets aufzuteilen und die verfügbare physische Bandbreite zwischen diesen Buckets aufzuteilen, ist aus einer Vielzahl von Gründen wichtig. Am häufigsten wird diese Fähigkeit benötigt, um mehrere physische Standorte hinter einem einzigen Eingangspunkt zu trennen. Einige Organisationen müssen den Datenverkehr für verschiedene Benutzergruppen oder Subnetze trennen.Ein Beispiel ist ein Schulbezirk. Ein Schulbezirk verfügt über einen einzigen Eingangspunkt, muss aber die Bandbreite für jede einzelne Schule separat verwalten, da die physischen Netzwerke und die Größe der Schulen unterschiedlich sind. Ohne diese Flexibilität ist die Netzwerkverwaltung gezwungen, zu versuchen, alle logischen Netzwerkgrenzen mit einem Satz von Bandbreitenregeln zu bedienen, was möglicherweise nicht sinnvoll ist.

-

Intuitive Richtlinienverwaltung

Die Fähigkeit zu verstehen, wie man Richtlinien erstellt, die zu einem bestimmten Verhalten führen, mag trivial erscheinen - aber einige Unternehmen tun sich mit diesem Thema schwer. Viele Lösungen für das Traffic Shaping sind nicht sehr intuitiv. Sie trennen die Richtlinie von den Bandbreitenregeln, die angewendet werden sollen. Die Benutzer sind sich selten sicher, dass das, was sie zu tun versuchen, auch tatsächlich geschieht.Was passiert zum Beispiel, wenn ein Netzwerkadministrator wochenlang lernt, wie man ein neues Tool benutzt, und dann in eine neue Position versetzt wird? Das Lernen beginnt von vorne und es geht Zeit verloren. Außerdem kann diese "Lernkurven"-Lücke zu unbeabsichtigten Ergebnissen führen und ein Netzwerk ungeschützt lassen.

-

Unbegrenzte Bandbreitenkonfigurationen

Netzwerkadministratoren profitieren von der Flexibilität, die Anzahl und Kombination von Bandbreitenregeln zu erstellen, die den Anforderungen der Organisation entsprechen.Stellen Sie sich zum Beispiel einen Schulbezirk mit 20 Schulen vor. Zwischen diesen 20 Schulen gibt es vier verschiedene Bandbreitenanforderungen. Jede Schule erzwingt zehn Bandbreitenrichtlinien, und unter diesen zehn Richtlinien gibt es acht eindeutige Bandbreitenregeln. Wenn Sie die acht eindeutigen Bandbreitenregeln pro Schule mit den 4 eindeutigen Bandbreitenregeln für die Gruppen von Schulen überlagern, erhalten Sie 32 eindeutige Bandbreitenanforderungen.

Dieses Beispiel ist nur ein kleiner Schulbezirk. Größere Organisationen benötigen möglicherweise sogar 50 oder mehr (bei Dienstanbietern sogar mehrere hundert) eindeutige Bandbreitenkombinationen.

-

Flexibilität und Bequemlichkeit der Prozentsätze

Die Möglichkeit, Bandbreitenregeln über Prozentsätze zu verwalten (statt nur über die rohe Bandbreite), kann erhebliche administrative Vorteile haben. Es ist praktisch und hilft bei zukünftigen Bandbreitenregeln. Im vorangegangenen Beispiel gab es vier Schulgruppen mit unterschiedlichen Gesamtbandbreitenanforderungen. Innerhalb jeder dieser Gruppen gab es Richtlinien, die ebenfalls Bandbreitenanforderungen hatten.Durch die Verwendung von Prozentsätzen für die einzelnen Richtlinien kann der Bezirk einen Satz von Richtlinien erstellen, der auf alle Schulen angewendet werden kann, unabhängig davon, zu welcher Gruppe die Schule gehört. Wenn der Bezirk die Bandbreite aufrüstet oder Schulen zwischen Gruppen verschiebt, muss er die einzelnen Richtlinien nicht mehr ändern. Diese Flexibilität kann viel Zeit sparen und Situationen vermeiden, in denen die Bandbreite nicht korrekt zugewiesen wird, weil eine bestimmte Richtlinie nicht aktualisiert wurde, als eine vorgelagerte Änderung der Bandbreite vorgenommen wurde.

-

Dynamische Anpassung

Angesichts der Beliebtheit von Bring Your Own Device (BYOD) ist es wichtig, dass die Regeln für die Bandbreite angepasst werden, wenn neue Hosts oder Geräte dem Netzwerk beitreten. Es kann wichtig sein, die Bandbreite für jedes einzelne Gerät zu begrenzen, die Anzahl der Geräte zu begrenzen - oder die verfügbare Bandbreite gerecht zu verteilen.Universitäten sind ein gutes Beispiel dafür, dass die Fähigkeit zur dynamischen Anpassung entscheidend ist. Ohne dynamische Anpassungen der Bandbreite kann das Netzwerk von dem ersten Benutzer im Netzwerk, der mit dem Herunterladen von Torrents beginnt, in Geiselhaft genommen werden.

Traffic Shaping mit Exinda Software-Lösungen

Die Netzwerkbandbreite kann ineffizient genutzt werden, wenn Mitarbeiter das Netzwerk für private Zwecke verwenden. Die private Nutzung belastet nicht nur ständig die Unternehmensressourcen, sondern kann auch dazu führen, dass ein Unternehmen gerichtlich belangt werden kann. Da das Internet für die meisten Unternehmen unverzichtbar ist, ist es in der Regel nicht die produktivste Strategie zur Einsparung von Bandbreite, den Zugang der Mitarbeiter zum Internet zu sperren. Eine effektivere Strategie ist der Einsatz von Exinda Softwarelösungen zur Überwachung der Bandbreite und zur Verwaltung der Bandbreiten.

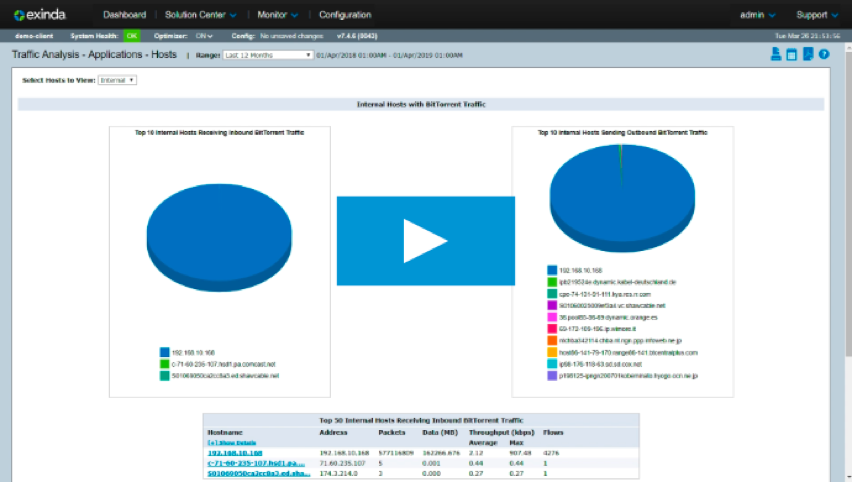

- Bandbreiten-Überwachung

Die Überwachung der Bandbreite kann den Einsatz von Empfehlungssoftware beinhalten, die den Datenverkehr in einem Unternehmensnetzwerk untersucht und z.B. feststellt, wenn eine Anwendung plötzlich viel Bandbreite verbraucht. Wenn ein Unternehmen die Empfehlungsmaschine täglich laufen lässt, kann es neue Anwendungen mit niedriger Priorität erkennen und sich um sie kümmern, bevor sie zu einem Problem werden.

Die Software von Exinda enthält eine Empfehlungsmaschine, die Folgendes kann:

-

Analysieren Sie den gesamten Datenverkehr, der in den letzten 24 Stunden stattgefunden hat.

-

Überprüfen Sie, ob Freizeit-Apps plötzlich zu den Apps mit dem höchsten Bandbreitenverbrauch geworden sind.

-

Empfehlen Sie Richtlinien zur Begrenzung der Bandbreite, die solche Anwendungen verbrauchen können, wenn Anwendungen mit höherer Priorität negativ beeinträchtigt werden.

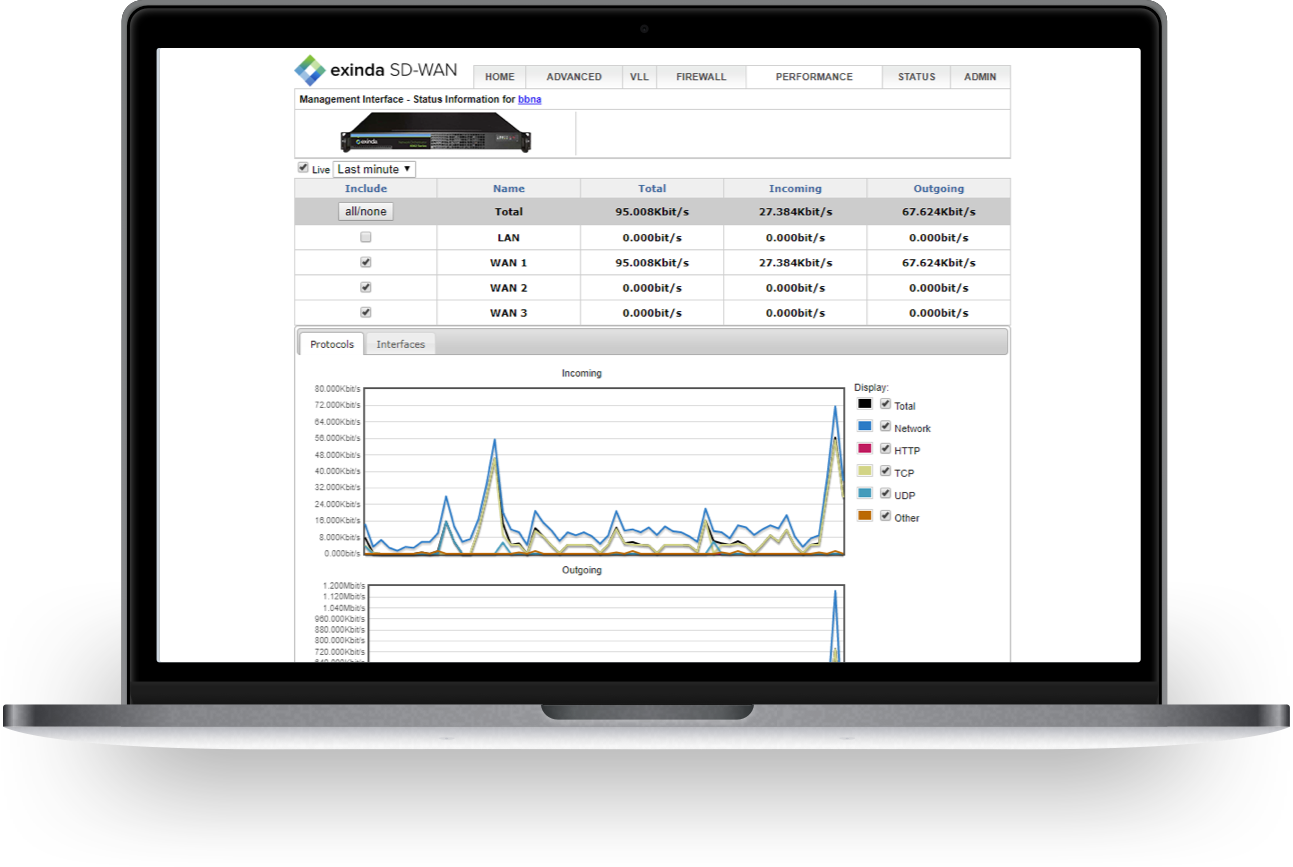

Es ist auch wichtig, dass Unternehmen ihre Netzwerke in Echtzeit überwachen können. Das Netzwerk ist ein hochdynamischer Teil der kritischen Infrastruktur, in dem Anwendungen und Benutzer zu unvorhersehbaren Zeiten kommen und gehen und damit die Belastung des Systems verändern. Es ist wichtig, Belastungsspitzen zu erkennen, während sie auftreten, und in der Lage zu sein, sie zu bewältigen, indem die Ressourcen dorthin umverteilt werden, wo sie am dringendsten benötigt werden. Die Software von Exinda ermöglicht eine Netzwerküberwachung in Echtzeit, so dass sich Unternehmen nicht mehr nur auf wöchentliche oder monatliche Berichte verlassen müssen.

-

Bandbreiten-Management

Die möglichst effektive Zuweisung von Unternehmensressourcen ist der Schlüssel zur Rentabilität. Die Softwarelösungen von Exinda können die Netzwerkbandbreite gerecht zuweisen und gleichzeitig mit den Gesamtzielen eines Unternehmens in Einklang bringen. Exinda bietet richtlinienbasiertes Traffic Shaping, d.h. die Steuerung der maximalen Bandbreite, die von bestimmten Quellen, bestimmten Abteilungen und sogar von einem einzelnen Benutzer verbraucht wird.

Exinda Software-Lösungen können auch:

-

Begrenzen Sie die Bandbreite für Datenübertragungen, um Überlastungen durch unwichtigen Datenverkehr (z.B. große Datenübertragungen und Videostreaming) zu reduzieren.

-

Reservieren Sie Bandbreite für Dienste, die für den grundlegenden Betrieb des Unternehmens wichtig sind (E-Mail und IP-Telefonie), die immer verfügbar ist - unabhängig von der aktuellen Verkehrslast.

Exinda kombiniert Traffic Shaping für ein- und ausgehenden Verkehr mit dynamischer Bandbreitenreservierung. Bei der Bandbreitenreservierung wird garantierte Bandbreite für verschiedene Arten von Verkehrsströmen reserviert, wenn diese im Netzwerk erkannt werden. Ist dies nicht der Fall, wird die reservierte Bandbreite für andere Arten von Verkehrsflüssen freigegeben.

Da die Überwachung der Bandbreite und die Verwaltung der Bandbreite eng miteinander verknüpft sind, ist es sinnvoll, über eine Software zu verfügen, die die Netzwerkbandbreite nahtlos überwachen und verwalten kann. Exinda bietet eine einzige, intuitive Benutzeroberfläche, die sowohl die Überwachungs- als auch die Verwaltungsfunktionen für ein Netzwerk übernimmt.

Die Softwarelösungen von Exinda wurden für Netzwerkmanager und -administratoren entwickelt, die eine einzige Lösung zur Verwaltung des Verhaltens von Benutzern, Datenverkehr, Geräten und Anwendungen im Netzwerk benötigen. Diese Lösungen wurden für geografisch verteilte Unternehmen entwickelt, die eine integrierte Lösung benötigen, die Netzwerkdiagnose, Traffic Shaping und Anwendungsbeschleunigung in einer einfach zu bedienenden Suite vereint.

Blogs

Packet Shaping ist nicht gleich Packet Shaping

Erfahren Sie, was Netzwerkadministratoren hilft, die Bandbreite erfolgreich zu verwalten.

UC-Bereitstellung: 5 Fakten, die jedes IT-Team kennen sollte

Erfahren Sie, was jedes IT-Team wissen sollte, um eine außergewöhnliche Quality of Experience (QoE) zu liefern und einen echten ROI für seine UC-Bereitstellung zu erzielen.

Erwägen Sie ein Bandbreiten-Upgrade? Denken Sie zweimal nach.

Brauchen Sie wirklich mehr Bandbreite? Oder müssen Sie anfangen, die Bandbreite, die Sie haben, effizienter zu nutzen?

Verwaltung von nicht genehmigtem Datenverkehr mit dem Exinda Dashboard

Sehen Sie sich diese Video-Demo an und erfahren Sie, wie Sie Ihre Netzwerkleistung verwalten können.

Konfigurieren einer Richtlinie zur Gestaltung der Bandbreite in der Exinda Web UI

Verwenden Sie diese Anweisungen, um eine Richtlinie zu konfigurieren, die die Bandbreite steuert.

Einführung Exinda SD-WAN

Melden Sie sich für diese kurze Demo an, die Ihnen zeigt, wie Sie mit SD-WAN-Technologie eine außergewöhnliche Anwendungsleistung in Ihrem Netzwerk erzielen können.

Verwandte Beiträge

15.10.2023

Everything You Need to Know: NIS2 and Healthcare Data Security

Explore the essentials of NIS2 compliance in the healthcare sector and uncover how NIS2 standards are crucial for protecting patient data amidst the growing digital threats. We also introduce how tools like GFI LanGuard can aid in navigating the compliance pathway, making the journey toward enhanced data security more straightforward for healthcare providers.

04.10.2023

Your Guide to GFI AppManager’s General Availability: Join Our Upcoming Webinar

Dive into the capabilities of the GFI AppManager in our upcoming launch webinar. We'll be unveiling all its groundbreaking features and showcasing a live demonstration of this revolutionary cloud platform. Register now to explore how GFI AppManager is set to redefine IT management and secure your spot in the session.

19.09.2023

Höhepunkte des Managed Services Summit: Partnerschaft zwischen GFI AppManager und QBS

Nehmen Sie teil am diesjährigen Managed Services Summit in London. In diesem Blog erfahren Sie alles über die Partnerschaft zwischen GFI Software und QBS sowie über die Vorstellung von GFI AppManager, unserer bahnbrechenden Cloud-Plattform, die die MSP-Landschaft revolutionieren soll. Von der überzeugenden Keynote unseres CEO Eric Vaughan bis hin zu den Produkt-Highlights - erfahren Sie, wie wir die Zukunft der Managed Services neu gestalten werden.

13.09.2023

GFI Software und QBS Software erweitern ihre strategische Partnerschaft

Die Zusammenarbeit soll die MSP-Lösungen von GFI in Großbritannien erweitern, wobei der Schwerpunkt auf der brandneuen MSP-Lösung GFI AppManager liegt.

07.09.2023

GFI Software kündigt GenAI-Transformation seines gesamten Software-Portfolios mit CoPilot an

FI Software, einer der führenden Anbieter von IT-Tools für kleine und mittelständische Unternehmen, hat heute eine bahnbrechende Initiative zur Erweiterung seines gesamten Produktportfolios um GenAI-Funktionen bekannt gegeben. GFI Software wird die GenAI-Komponente "CoPilot" in alle Produkte einführen und damit seine Position als führender Anbieter von GenAI-basierten Lösungen weiter ausbauen.

23.08.2023

GFI Software: Stolzes Co-Sponsoring des Managed Services Summit London!

GFI Software ist gemeinsam mit dem GFI-Partner QBS Co-Headline-Sponsor des kommenden Managed Services Summit in London, der am 13. September 2023 stattfinden wird. Bei dieser renommierten Veranstaltung treffen sich Führungskräfte, Innovatoren und Experten aus der Managed-Services-Branche, um die neuesten Trends, Technologien und Strategien zu erkunden, die die Zukunft der IT-Services prägen.